MDR Approfondimenti

Oggi ci concentreremo sull’ulteriore competenza di Bitdefender MDR: la Cyber Intelligence Fusion Cell (CIFC) . Il monitoraggio dell’intelligence di CIFC adotta un approccio sfaccettato per garantire che gli ambienti dei clienti siano sicuri, tenendo d’occhio anche i settori verticali e le minacce informatiche emergenti. Dalla comprensione del panorama delle minacce di un cliente al supporto della risposta agli incidenti, CIFC funge da consulente fidato, aiutando a mitigare i rischi.

CIFC è coinvolto fin dall’inizio del servizio MDR, integrando i clienti e utilizzando le loro informazioni sul panorama per attivare avvisi di intelligence basati sui dati essenziali dei clienti. Questi avvisi mantengono CIFC e il cliente informati sui potenziali rischi. Il monitoraggio di CIFC si basa sui modelli di minaccia dei clienti, costruiti utilizzando i dati forniti dai clienti e la ricerca OSINT.

Una volta che un cliente è stato inserito, CIFC lo monitora diligentemente utilizzando strumenti di intelligence sulle minacce per tracciare e dare priorità agli avvisi. Gli avvisi e la notifica al cliente sono fondamentali in questo processo. Le notifiche sono adattate alla scoperta di eventi specifici, come typosquatting o fughe di credenziali, assicurando che ogni situazione sia gestita in modo efficace ed efficiente.

CIFC sfrutta la sua prospettiva analitica attraverso le richieste di informazioni (RFI), consentendo sia a CIFC che al cliente di affrontare tempestivamente le preoccupazioni quotidiane. Le RFI coprono una vasta gamma di argomenti, da semplici domande su malware o exploit a complesse richieste su eventi mondiali che possono avere un impatto sugli ambienti dei clienti.

Le RFI e il monitoraggio quotidiano delle notizie e delle fonti di intelligence spesso portano a ricerche personalizzate che producono newsletter di intelligence (chiamate Tipper) per i clienti. Questi suggerimenti prendono in considerazione l’intelligence corrente ad alta priorità, inclusi gli indicatori di compromissione, e forniscono una comprensione completa di un evento di sicurezza. Offrono anche opzioni per le azioni dei clienti. I ribaltabili sono particolarmente vantaggiosi per i clienti o le industrie che hanno maggiori probabilità di essere interessati.

Le cacce guidate dall’intelligence sono il metodo di CIFC per perseguire potenziali contatti sulla base dei risultati delle indagini. Queste cacce possono coinvolgere uno o più clienti, nonché settori verticali specifici. Aiutano gli analisti SOC a indagare sugli ambienti dei clienti minacciati dalle campagne di malware emergenti guardando oltre i tipici indicatori di compromissione e prendendo in considerazione altri indicatori di attività. Le cacce che esaminano gli indicatori non statici sono fondamentali per escludere minacce dannose.

CIFC utilizza più fonti di intelligence e strumenti di informazioni sulle minacce per fornire informazioni tempestive e pertinenti, garantendo che gli ambienti dei clienti rimangano sicuri. Che si tratti di indagare sull’ultima vulnerabilità zero-day, notificare ai clienti attività dannose associate a un dominio o credenziali compromesse, CIFC fornisce una visione completa delle minacce attuali e future.

Rapporto sui ransomware

Gli attacchi di spear phishing sono spesso utilizzati come vettore di attacco iniziale e l’infezione da ransomware è spesso la fase finale della kill chain. Per questo report, abbiamo analizzato i rilevamenti di malware raccolti nel maggio 2023 dai nostri motori antimalware statici. Nota: contiamo solo i casi totali, non quanto sia significativo dal punto di vista monetario l’impatto dell’infezione. Gli avversari opportunisti e alcuni gruppi Ransomware-as-a-Service (RaaS) rappresentano una percentuale più alta rispetto ai gruppi che sono più selettivi sui loro obiettivi, poiché preferiscono il volume rispetto al valore più elevato.

Quando guardi questi dati, ricorda che si tratta di rilevamenti di ransomware, non di infezioni.

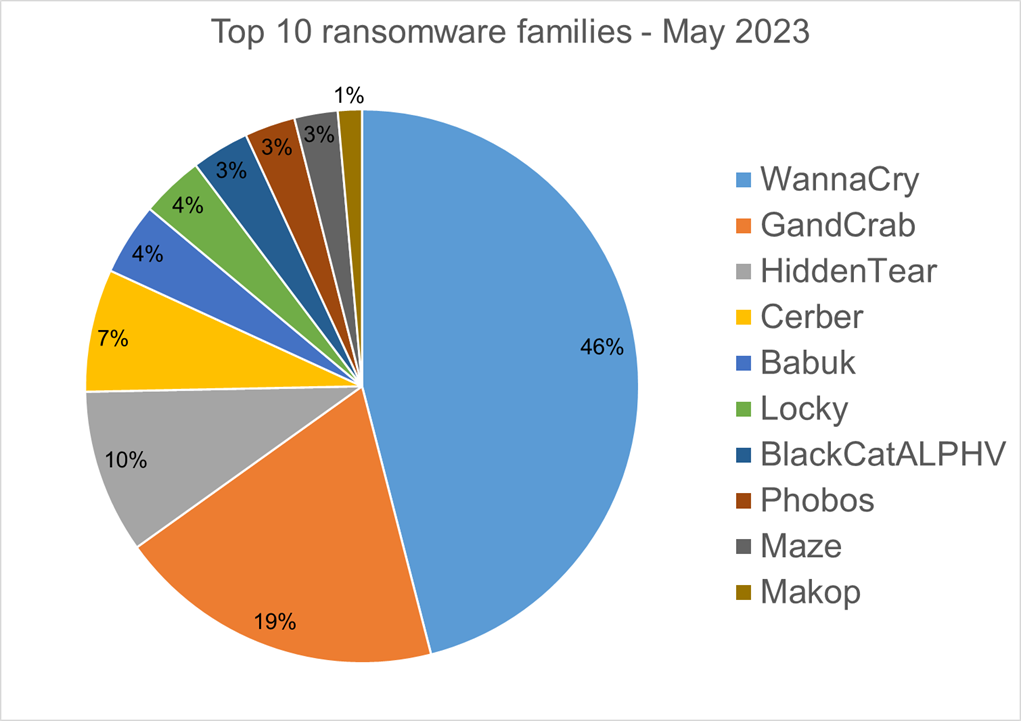

Le 10 principali famiglie di ransomware

Abbiamo analizzato i rilevamenti di malware dal 1° al 31 maggio. In totale, abbiamo identificato 186 famiglie di ransomware . Il numero di famiglie di ransomware rilevate può variare ogni mese, a seconda delle attuali campagne di ransomware nei diversi paesi.

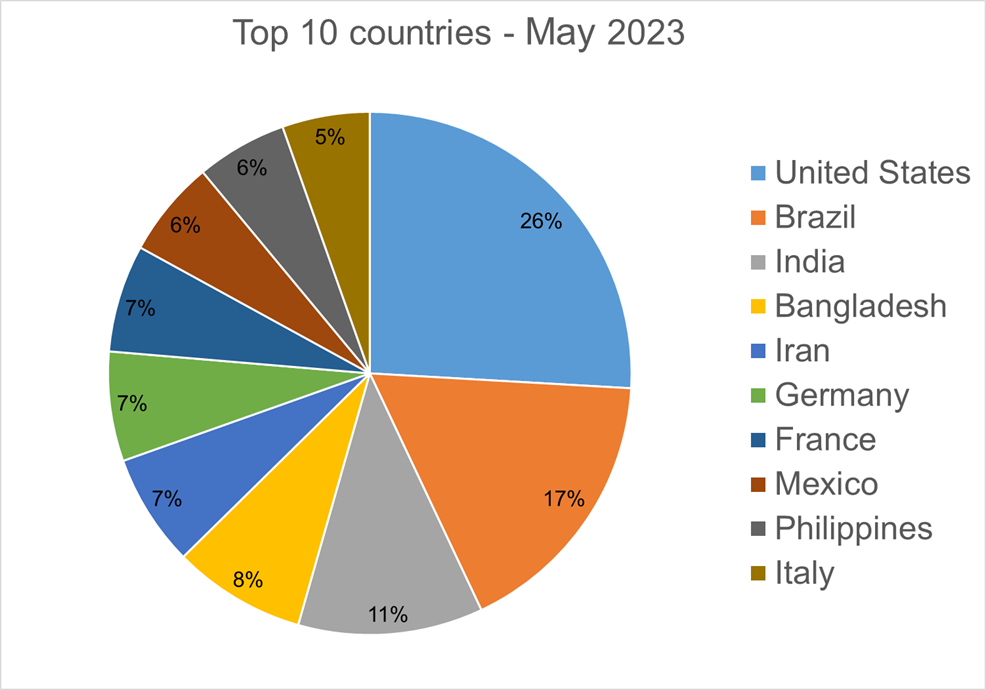

Primi 10 paesi ransomware

In totale, questo mese abbiamo rilevato ransomware da 190 paesi nel nostro set di dati. Il ransomware continua ad essere una minaccia che tocca quasi tutto il mondo. Di seguito è riportato un elenco dei primi 10 paesi più colpiti dal ransomware. Molti attacchi ransomware continuano a essere opportunistici e la dimensione della popolazione è correlata al numero di rilevamenti.

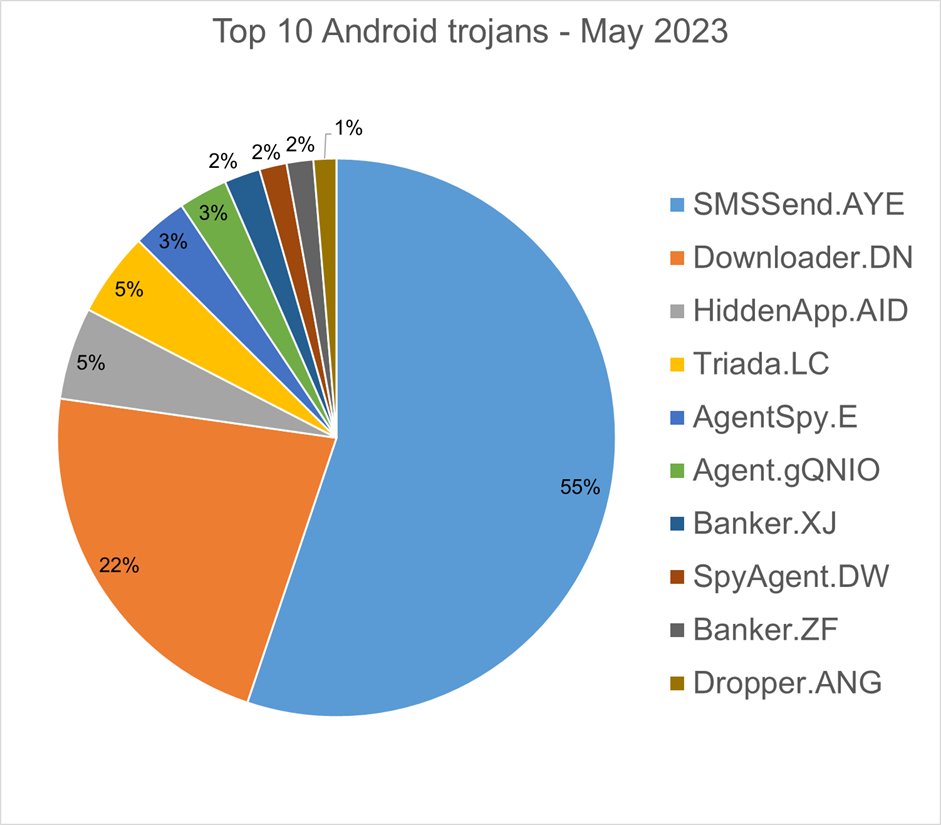

Trojan Android

Di seguito sono riportati i primi 10 trojan destinati ad Android che abbiamo visto nella nostra telemetria nel maggio 2023.

SMSSend.AYE – Malware che tenta di registrarsi come applicazione SMS predefinita alla prima esecuzione richiedendo il consenso dell’utente. In caso di successo, raccoglie i messaggi in entrata e in uscita dell’utente e li inoltra a un server Command & Control (C&C).

Downloader.DN : applicazioni reimballate prese da Google App Store e raggruppate con adware aggressivo. Alcuni adware scaricano altre varianti di malware.

HiddenApp.AID – Adware aggressivo che impersona le applicazioni AdBlock. Quando viene eseguito per la prima volta, chiede il permesso di essere visualizzato sopra altre app. Con questa autorizzazione, l’applicazione può nascondersi dal programma di avvio.

Triada.LC : malware che raccoglie informazioni sensibili su un dispositivo (ID dispositivo, ID abbonato, indirizzi MAC) e le invia a un server C&C dannoso. Il server C&C risponde inviando un collegamento a un payload che il malware scarica ed esegue.

AgentSpy.E – Applicazioni prese da Google Play Store e reimballate con malware. I pacchetti malware sono offuscati, con l’ obiettivo principale di rubare dati personali.

Agent.gQNIO: nome generico che rileva le applicazioni offuscate firmate con un certificato di debug e in bundle con numerosi SDK adware.

Banker.XJ – Applicazioni che eliminano e installano moduli crittografati. Questo trojan concede privilegi di amministratore del dispositivo e ottiene l’accesso per gestire telefonate e messaggi di testo. Dopo la distribuzione, mantiene una connessione con il server C&C per ricevere comandi e caricare informazioni sensibili.

SpyAgent.DW – Applicazioni che esfiltrano dati sensibili come messaggi SMS, registri delle chiamate, contatti o posizione GPS .

Banker.ZF – Applicazioni che si mascherano da app bancarie e possono imitare la conversazione con l’assistenza clienti. Quando il malware viene eseguito per la prima volta, richiede le autorizzazioni per accedere a contatti, microfono, geolocalizzazione e fotocamera. Una volta concesse le autorizzazioni, il malware può ricevere comandi dal server C&C per esfiltrare dati sensibili dal telefono.

Dropper.ANG – Applicazioni che includono un’applicazione dannosa aggiuntiva all’interno del loro payload. Una volta eseguite, le applicazioni elimineranno e installeranno il payload progettato per esfiltrare i dati sensibili dal dispositivo mobile dell’utente

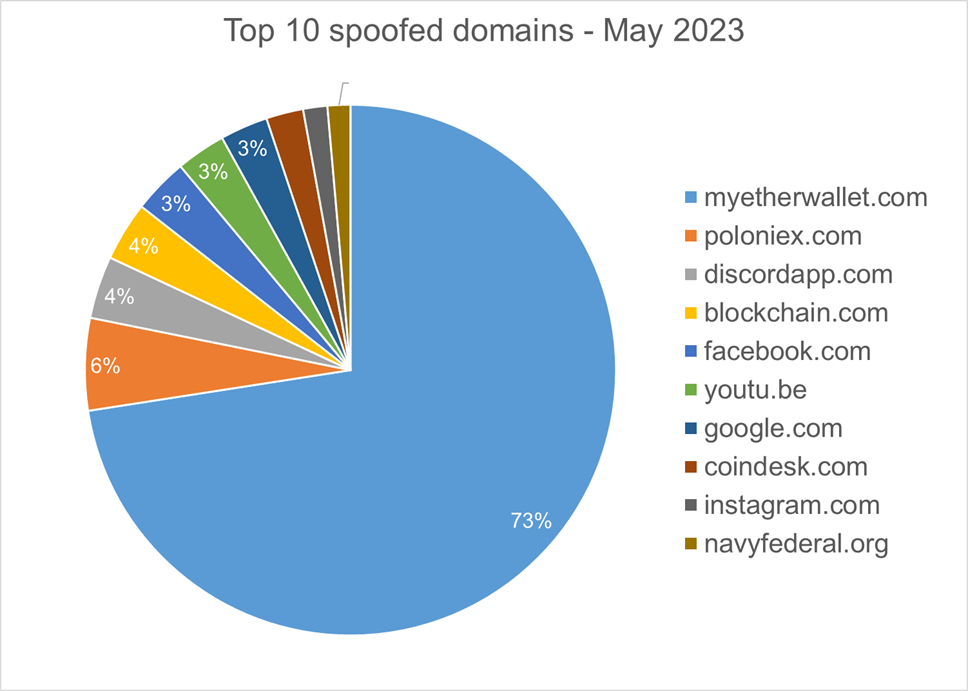

Rapporto di phishing omografo

Gli attacchi omografi funzionano per abusare dei nomi di dominio internazionali (IDN). Gli attori delle minacce creano nomi di dominio internazionali che falsificano un nome di dominio di destinazione. Quando parliamo di “bersaglio” degli attacchi di phishing omografo IDN, ci riferiamo al dominio che gli attori delle minacce stanno cercando di impersonare. Puoi leggere ulteriori informazioni su questo tipo di attacco in uno dei nostri rapporti precedenti.

Di seguito è riportato l’elenco dei 10 obiettivi più comuni per i siti di phishing.

Informazioni sul debriefing sulle minacce di Bitdefender

Il Bitdefender Threat Debrief (BDTD) è una serie mensile che analizza notizie, tendenze e ricerche sulle minacce del mese precedente.

Bitdefender fornisce soluzioni di sicurezza informatica e protezione avanzata dalle minacce a centinaia di milioni di endpoint in tutto il mondo. Più di 150 marchi tecnologici hanno concesso in licenza e aggiunto la tecnologia Bitdefender alle loro offerte di prodotti o servizi. Questo vasto ecosistema OEM integra i dati di telemetria già raccolti dalle nostre soluzioni aziendali e consumer. Per darti un’idea della portata, i laboratori di Bitdefender scoprono più di 400 nuove minacce ogni minuto e convalidano 30 miliardi di query sulle minacce ogni giorno

FONTE: https://www.bitdefender.com/blog/businessinsights/bitdefender-threat-debrief-june-2023/