I dati sono il bene più prezioso di un’azienda, dai diritti d’autore e dagli elenchi dei clienti alle informazioni sensibili sui dipendenti. La maggior parte dei dati è ora in formato elettronico. Viene creato e accessibile tramite software, database e altri strumenti, il che lo rende vulnerabile a perdite e furti. Cosa imparerai:

- Che cos’è la prevenzione della perdita di dati? Come prendersi cura della sicurezza dei tuoi dati

- Componenti principali di DLP: un piccolo glossario

- Software per la prevenzione della perdita di dati: perché e come scegliere

- Domande da porre a potenziali fornitori

Iniziamo con un’esperienza di vita reale. Quando lavoravo con un’agenzia pubblicitaria, uno dei miei colleghi ha inviato un documento interno con tutte le fatture, compresi i prezzi relativi a un cliente essenziale, all’indirizzo e-mail del proprio account manager. Ma sfortunatamente, invece di scegliere la Società/Conto, ha scelto la Società cliente e il cliente si è ritrovato con un argomento già pronto su come abbassare la commissione. Il collega divenne presto un ex collega e il cliente lasciò l’agenzia poco dopo.

Anche se questo scenario può sembrare un’esagerazione, questo tipo di errori si verifica in ogni azienda. Inoltre, sono aggravati da intenzioni dannose, come un dipendente scontento che ruba il database di un cliente per venderlo a un concorrente o un appaltatore che scarica un elenco di ogni transazione effettuata.

Che cos’è la prevenzione della perdita di dati? Come prendersi cura della sicurezza dei tuoi dati

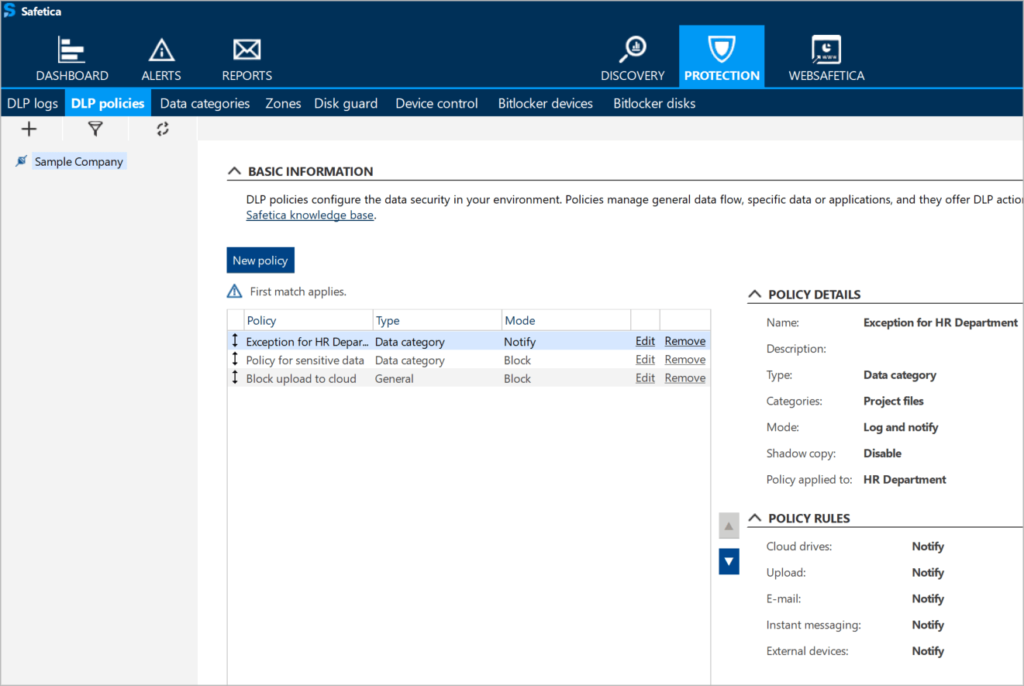

La prevenzione della perdita di dati (DLP) è semplicemente un processo per proteggere i tuoi dati sensibili dalla perdita, dall’accesso da parte di persone non autorizzate o dall’uso improprio. Questo processo di solito utilizza uno strumento, come il software e la piattaforma DLP, per classificare i dati e determinare cosa proteggere e la protezione effettiva di tali dati implementando/applicando politiche di sicurezza.

Questo approccio non è solo nell’interesse commerciale dell’azienda, ma anche legalmente richiesto da normative come GDPR , HIPAA e PCI-DSS . E, naturalmente, questo processo deve essere integrato nei processi aziendali e nella gestione dei dati. Ogni azienda, in una certa misura, deve risolvere i seguenti problemi:

- La protezione della proprietà intellettuale e dei segreti commerciali è fondamentale per i risultati finanziari della tua organizzazione e per la reputazione del tuo marchio.

- Conformità normativa per garantire la conformità con gli atti di sicurezza della protezione delle informazioni, per rilevare e prevenire violazioni normative.

- Approfondimenti sull’efficacia della tua organizzazione per ottimizzare i processi interni e le risorse , come l’uso di hardware o software.

I componenti principali di DLP: un breve glossario

Diamo un’occhiata a DLP e a cosa devi tenere in considerazione durante l’impostazione di questo processo. Ciò sarà utile quando si discuterà degli usi e dei vantaggi di specifici software di prevenzione della perdita di dati.

La risorsa più importante sono i dati.

- Dati inattivi : dati archiviati in archivi e database a cui non si accede o non si elaborano attivamente.

- Dati in movimento : dati in transito o in volo che vengono spostati da un luogo all’altro, ad esempio copiandoli o scaricandoli. Questo trasferimento può avvenire all’interno di una rete organizzativa o al di fuori di essa. Entrambi i tipi devono essere protetti e sono più vulnerabili ad attacchi o minacce.

- Dati in uso : dati attivi che vengono attualmente letti, elaborati, aggiornati o cancellati dal sistema.

Il software di prevenzione della perdita di dati protegge questi dati da alcuni tipi di incidenti di dati. Questi incidenti possono variare in base alla loro intenzionalità (dagli errori ai furti) e con diversi livelli di gravità ed entità.

- Perdita di dati: evento che provoca la cancellazione, la corruzione o la non disponibilità dei dati

- Fuga di dati/fuga di dati : trasmissione non autorizzata di dati

- Violazione dei dati : rilascio intenzionale o non intenzionale di informazioni sensibili

Anche se il nome effettivo “prevenzione della perdita di dati” implica che previene la perdita di dati, la maggior parte dei software protegge dalla perdita di dati e, in alcuni scenari, da violazioni di dati. Il termine “prevenzione della perdita di dati” è usato così ampiamente, ed è stato per così tanto tempo, probabilmente rimarrà il modo preferito per descrivere una soluzione che rende difficile la divulgazione o l’uso improprio di dati sensibili all’esterno di un’azienda.

Questi problemi relativi ai dati possono verificarsi sugli endpoint, ad esempio su dispositivi come computer, telefoni cellulari, tablet o stampanti e USB, oppure su cartelle condivise, NAS o server. La sicurezza degli endpoint è una parte fondamentale della protezione dei dati in tempi di lavoro ibrido e BYOD.

Il processo più critico è determinare il valore dei dati, poiché non tutti i dati sono stati creati uguali.

È importante considerare quanto segue quando si determina il valore dei dati:

- L’identificazione e la classificazione dei dati significa semplicemente scoprire dove si trovano i dati, se devono essere protetti e in che misura. Questo processo può essere manuale, utilizzando regole e metadati, o semiautomatico utilizzando la classificazione del contenuto e del contesto e la classificazione dell’utente finale. In futuro, AI e ML potrebbero teoricamente consentire una classificazione completamente automatizzata (ma dovrebbero comunque essere soggette al controllo umano). La classificazione dei dati viene eseguita utilizzando il contenuto e il contesto.

- Contenuto dei dati : se un documento contiene numeri di carta di credito o informazioni sul paziente ospedaliero, varrebbe la pena impedirne l’invio a persone esterne all’azienda o anche a persone non autorizzate all’interno di un istituto.

- Contesto dei dati : dove e quando sono state create le informazioni, dove sono state archiviate e come sono state modificate.

- Infine, con tutti questi componenti in atto, potresti essere in grado di rilevare perdite di dati e/o prevenirle. Rilevamento significa avere le informazioni a posteriori (come un avviso che un dipendente ha inviato un file sensibile all’esterno dell’azienda). Al contrario, prevenzione significa assicurarsi che non si verifichi una perdita (ad esempio, quando si tenta di caricare un file su Internet, il caricamento viene bloccato).

La perdita di dati è causata da attori interni ed esterni.

“La prossima volta che gestiamo un’azienda, nessun dipendente.” I responsabili della sicurezza dei dati sarebbero d’accordo, dal momento che circa la metà (dal 40% al 60%, secondo diverse fonti) delle violazioni dei dati sono interne. Provengono da dipendenti, appaltatori e altri attori collegati all’azienda. Quali sono gli scenari più comuni?

Errori: la condivisione di dati sensibili all’esterno di un’azienda può avvenire in un batter d’occhio: rispondere a tutti o inviare alla persona sbagliata. Questa esposizione involontaria o negligente dei dati costituisce la maggior parte delle fughe di dati.

Divulgazione intenzionale delle informazioni: un attore interno, come un dipendente o un appaltatore, sposta i dati sensibili all’esterno dell’organizzazione a proprio vantaggio.

Utilizzo di software o processi errati: caricare il file di un client su un repository pubblico o utilizzare un computer pubblico o una connessione Wi-Fi sono esempi di un altro problema comune. “Shadow IT”, ovvero l’uso di software e servizi non autorizzati, può essere migliorato attraverso la formazione dei dipendenti, ma il software di prevenzione della perdita di dati può risolvere sistematicamente questo problema, come il blocco dei trasferimenti di dati a tali servizi.

Furto o smarrimento dei dispositivi: il lavoro ibrido comporta una maggiore portabilità dei dispositivi aziendali e quindi maggiori occasioni di smarrimento o furto. Potresti ricordare il laptop rubato dell’agente dei servizi segreti che conteneva le e-mail di Hillary Clinton. Oppure leggi il nostro articolo sui rischi dei dispositivi esterni .

Software per la prevenzione della perdita di dati: perché e come scegliere

Il software DLP identifica, rileva e protegge i dati sensibili di un’organizzazione, siano essi inattivi, in movimento o in uso sui suoi diversi endpoint.

I principali vantaggi del software di prevenzione della perdita di dati sono la protezione della reputazione di un’azienda e il mantenimento del suo valore aziendale rilevando o prevenendo le perdite di dati. Nel primo caso, consente di adottare misure appropriate e mitigare gli incidenti; nel secondo, impedisce anche che gli incidenti accadano. Nell’esempio di indirizzo e-mail errato, il rilevamento potrebbe significare determinare che un documento sensibile è stato inviato a un indirizzo non autorizzato; prevenzione significherebbe non consentire affatto al dipendente di inviare il materiale.

Un altro vantaggio a lungo termine di queste soluzioni è la formazione dei dipendenti. Poiché vengono avvisati o notificati di operazioni non autorizzate relative ai dati, apprendono e interiorizzano il modo corretto di gestire i dati sensibili. Come dimostrato, l’anello più debole di ogni soluzione di sicurezza è l’uomo. Istruendo dipendenti, appaltatori e altri attori interni, un’azienda può migliorare la sicurezza dei dati a lungo termine. Alcune piattaforme DLP lo incorporano già: un utente può caricare un file sensibile giustificando l’azione, sapendo che tutto è registrato.

Come scegliere una soluzione DLP? Innanzitutto, è necessario determinare quali quadri legali si applicano alla propria azienda e quali scenari principali si desidera proteggere: controllare e monitorare i dati, proteggere i dati dalle minacce interne o verificare l’utilizzo delle risorse da parte dell’azienda.

Domande da porre a potenziali fornitori

- Copre gli scenari di sicurezza della tua organizzazione?

- È sufficiente per le dimensioni e la complessità della tua organizzazione?

Il tuo fornitore ideale dovrebbe collaborare con te durante ogni passaggio per aiutarti a determinare l’entità della soluzione di cui hai bisogno, a partire da un audit di gestione dei dati. L’implementazione della prevenzione della perdita di dati non si ferma alla scelta del fornitore e alla configurazione del software. Anche se di solito è il reparto IT a gestire questa iniziativa, tutti i dipendenti devono essere consapevoli del processo e istruiti sull’uso del software selezionato e sul corretto comportamento relativo ai dati.

Sebbene l’utente finale del software DLP sia spesso un singolo tecnico, le informazioni raccolte offrono informazioni essenziali su problemi a livello aziendale, come l’aumento degli incidenti relativi ai dati, un’improvvisa ondata di minacce interne o un uso non ottimale delle risorse aziendali.

Se desideri che la tua piattaforma non solo fornisca protezione e prevenzione quando si tratta di sicurezza dei dati, ma ti offra anche informazioni preziose, incorporale nel tuo stack di report e rendilo parte della tua gestione basata sui dati.

I tuoi dati sono la tua risorsa più importante: proteggili di conseguenza.

Il software di prevenzione della perdita di dati non solo aiuta a proteggere i dati sensibili dell’azienda da minacce e perdite interne, ma aiuta anche a rendere la tua organizzazione a prova di futuro quando si tratta di continuità aziendale, reputazione e gestione della conoscenza. È una parte importante del processo decisionale basato sui dati, che ti aiuta a prevenire o risolvere gli incidenti relativi ai dati e a educare i dipendenti sulla necessità di trattare i dati come la risorsa aziendale più critica.

La scelta e l’implementazione del software DLP sono parti integranti di un’iniziativa a livello aziendale per la gestione e la protezione generale dei dati. Proprio come è normale che un’azienda protegga i propri dati da attacchi esterni utilizzando antimalware e firewall, antimalware e gateway Web sicuri, dovrebbe anche essere naturale utilizzare il software DLP per proteggere i dati da perdite e minacce interne.