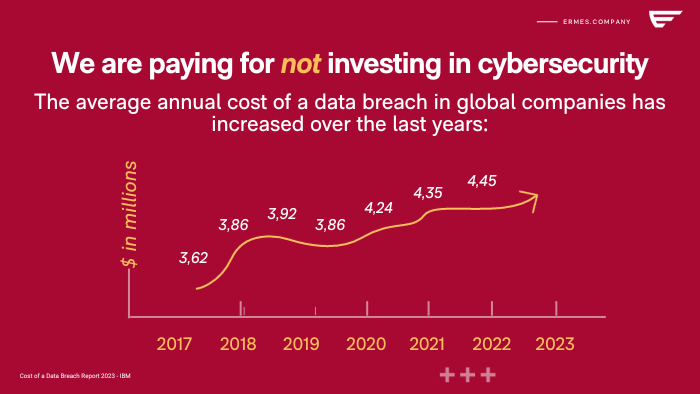

Nell’era digitale, la sicurezza dei dati è diventata una preoccupazione fondamentale sia per le aziende che per i privati. Le violazioni dei dati, o violazioni dei dati, rappresentano una delle minacce più gravi in questo panorama. Secondo il “ Cost of a Data Breach Report 2023 ” di IBM, il costo medio globale aumenta ogni anno.

Le implicazioni di una violazione dei dati vanno oltre il danno economico immediato. La perdita di fiducia dei clienti, danni alla reputazione e sanzioni legali possono avere effetti a lungo termine sull’immagine e sulla sostenibilità di un’azienda.

In questo articolo esploreremo in modo sistematico i costi di una violazione dei dati, analizzando le tendenze recenti e fornendo approfondimenti su come le aziende possono proteggersi in questo scenario in continua evoluzione.

COS’È UNA VIOLAZIONE DEI DATI?

Una violazione dei dati, o violazione dei dati, è un incidente di sicurezza in cui informazioni riservate, protette o sensibili vengono rilasciate, copiate, trasmesse, visualizzate o utilizzate da un individuo non autorizzato a farlo. Questi dati possono includere informazioni personali, come numeri di previdenza sociale, dati bancari, informazioni sanitarie o informazioni aziendali sensibili.

Nel contesto attuale, caratterizzato da una crescente dipendenza dalla tecnologia digitale, le violazioni dei dati sono diventate un problema più serio e frequente. Le aziende di tutte le dimensioni sono a rischio, poiché gestiscono grandi quantità di dati sensibili. Ciò rende essenziale l’adozione di misure avanzate di sicurezza informatica e la formazione continua dei dipendenti sulle migliori pratiche di sicurezza dei dati.

Normative come il GDPR in Europa hanno aumentato la consapevolezza e la necessità di una gestione dei dati più sicura e trasparente. Queste leggi impongono alle aziende di adottare misure preventive e segnalare tempestivamente le violazioni dei dati. Nonostante ciò, il numero di violazioni dei dati continua a crescere, sottolineando la necessità di un approccio più solido e multilivello alla sicurezza dei dati, che comprenda sia la tecnologia che la cultura organizzativa.

STATISTICHE E TENDENZE RECENTI

Le statistiche e le tendenze recenti sulle violazioni dei dati dipingono un quadro preoccupante. Secondo il “Cost of a Data Breach Report 2023” di IBM, il costo medio globale di una violazione dei dati ha raggiunto un nuovo massimo storico, attestandosi a 4,45 milioni di dollari.

Negli Stati Uniti, il costo di una violazione dei dati sale a 9,44 milioni di dollari, il che significa che una violazione dei dati negli Stati Uniti costa più del doppio della media globale.

Costo per settore e regione: i settori delle infrastrutture critiche vedono un costo medio di 4,82 milioni di dollari. I cinque paesi e regioni con il costo medio più elevato di una violazione dei dati sono gli Stati Uniti (9,44 milioni di dollari), il Medio Oriente (7,46 milioni di dollari), il Canada (5,64 milioni di dollari), il Regno Unito (5,05 milioni di dollari) e la Germania (4,85 milioni di dollari). ).

L’evoluzione delle minacce informatiche richiede un costante aggiornamento delle strategie di sicurezza. L’intelligenza artificiale e l’apprendimento automatico stanno emergendo come strumenti cruciali nella lotta contro le violazioni dei dati, consentendo l’identificazione e la reazione alle minacce in tempo reale. Tuttavia, la tecnologia da sola non è sufficiente. Altrettanto importanti sono la formazione dei dipendenti e la creazione di una cultura aziendale che valorizzi la sicurezza dei dati. In questo contesto, la consapevolezza e la preparazione sono le migliori difese contro le violazioni dei dati.

IL COSTO MEDIO DELLA VIOLAZIONE DEI DATI

Abbiamo spesso parlato di Costo Medio di un Data Breach, sottolineando come la reportistica sul campo abbia sempre quantificato la singola riparazione nell’ordine di milioni di dollari.

Inoltre, il “costo medio di una violazione dei dati” si riferisce all’importo finanziario medio che un’organizzazione deve sostenere a seguito di una violazione dei dati. Ecco alcuni degli elementi chiave che concorrono a determinare questo costo:

- Costi diretti: includono le spese immediate per rispondere alla violazione dei dati, come analisi forensi per determinare la causa e l’entità della violazione, misure di contenimento per prevenire ulteriori perdite di dati e spese legali e di notifica ai clienti e alle autorità competenti.

- Ripristino e misure correttive: dopo una violazione dei dati, le organizzazioni spesso devono investire nel ripristino di sistemi e dati compromessi, nonché nel miglioramento della sicurezza per prevenire incidenti futuri. Ciò può includere l’aggiornamento dell’hardware e del software, l’implementazione di nuove tecnologie di sicurezza e la formazione del personale.

- Perdite operative: una violazione dei dati può causare interruzioni operative significative, con conseguenti perdite di produttività e, in alcuni casi, sospensione temporanea delle attività aziendali.

- Risarcimenti e sanzioni: le organizzazioni possono dover affrontare risarcimenti ai clienti interessati, sanzioni legali e multe, soprattutto se la violazione comporta il mancato rispetto delle normative sulla protezione dei dati come il GDPR.

- Danno alla reputazione: un aspetto spesso sottovalutato ma cruciale è l’impatto sulla reputazione dell’organizzazione. Una violazione dei dati può erodere la fiducia dei clienti e delle parti interessate, portando a una perdita di business e a una diminuzione del valore del marchio.

- Costi a lungo termine: alcuni costi possono manifestarsi a lungo termine, come la perdita di clienti a seguito della violazione, l’aumento dei costi per l’acquisizione di nuovi clienti e l’aumento dei premi assicurativi.

Il costo medio di una violazione dei dati varia a seconda del settore, delle dimensioni dell’organizzazione, della regione geografica, del tipo di dati coinvolti e della velocità con cui l’organizzazione può contenere e gestire la violazione. Questo costo è un indicatore importante per consentire alle organizzazioni di comprendere il potenziale impatto finanziario di una violazione dei dati e l’importanza di investire in misure di sicurezza efficaci.

IMPATTO FINANZIARIO SU DIVERSI SETTORI

L’impatto finanziario delle violazioni dei dati varia notevolmente tra i diversi settori industriali, riflettendo la diversità nella gestione dei dati e nelle vulnerabilità della sicurezza. Secondo il “Cost of a Data Breach Report 2022” di IBM, alcuni settori hanno sostenuto costi significativamente più elevati a seguito delle violazioni dei dati.

Il settore sanitario, ad esempio, continua a essere quello più colpito dal punto di vista finanziario dalle violazioni dei dati. Nel 2022, il costo medio di una violazione dei dati in questo settore ha raggiunto un nuovo picco di 10,10 milioni di dollari. Questo aumento del 41,6% rispetto al rapporto del 2020 è attribuibile alla sensibilità e alla criticità dei dati sanitari, nonché alla crescente sofisticazione degli attacchi informatici in questo settore.

Anche il settore finanziario è tra i più colpiti, con un costo medio di 5,97 milioni di dollari per violazione dei dati. Ciò è dovuto alla grande quantità di dati finanziari sensibili gestiti da queste organizzazioni e all’elevato valore che questi dati hanno sul mercato nero.

I settori tecnologico e farmaceutico non sono molto indietro, con costi medi rispettivamente di 4,97 e 5,01 milioni di dollari. Questi settori gestiscono enormi volumi di dati proprietari e sensibili, rendendoli obiettivi attraenti per gli aggressori.

Queste cifre dimostrano che nessun settore è immune ai rischi di una violazione dei dati e che l’impatto finanziario può essere devastante. È fondamentale che ogni settore adotti misure di sicurezza solide e personalizzate per proteggere i dati sensibili e ridurre il rischio di violazioni.

STRATEGIE DI RIDUZIONE DEI COSTI

In un’era in cui le violazioni dei dati sono diventate un fenomeno sempre più comune e costoso, le aziende sono alla ricerca di strategie efficaci per ridurre i costi associati a questi incidenti.

L’intelligenza artificiale, in particolare, offre capacità di rilevamento e risposta alle violazioni dei dati che vanno oltre le possibilità umane. Attraverso l’apprendimento automatico e l’analisi predittiva, l’intelligenza artificiale può identificare modelli e anomalie nei dati che potrebbero indicare una violazione in corso. Ciò consente alle aziende di intervenire rapidamente, limitando l’entità del danno. Inoltre, l’intelligenza artificiale può ottimizzare la risposta post-violazione, analizzando grandi quantità di dati per identificare la fonte e la natura della violazione.

L’automazione gioca un ruolo altrettanto importante. L’automazione di processi quali l’applicazione di patch di sicurezza, il monitoraggio della rete e le risposte agli incidenti può ridurre significativamente il tempo e le risorse necessarie per mantenere un ambiente sicuro. Ciò non solo riduce il rischio di una violazione dei dati, ma anche i costi associati alla gestione delle violazioni dei dati.

Un altro aspetto chiave, nella riduzione dei costi, è la formazione e la consapevolezza dei dipendenti. Gli errori umani sono una delle principali cause di violazione dei dati. Investire in programmi di formazione regolari può aumentare la consapevolezza dei dipendenti sui rischi per la sicurezza e su come evitarli, riducendo così la probabilità di incidenti costosi.

PREVENZIONE DELLE VIOLAZIONI DEI DATI

Prevenire le violazioni dei dati è un aspetto fondamentale della sicurezza informatica in ogni organizzazione. L’implementazione delle migliori pratiche consolidate può ridurre significativamente il rischio di violazioni dei dati. Una delle strategie più efficaci è la formazione continua dei dipendenti. Gli errori umani sono spesso la causa delle violazioni dei dati, quindi è essenziale istruire il personale sui rischi per la sicurezza e sulle pratiche corrette.

Un’altra best practice è l’adozione di una policy di sicurezza multilivello. Questo approccio prevede l’uso di firewall, antivirus e sistemi di prevenzione delle intrusioni, oltre a strumenti più avanzati come la crittografia dei dati e l’autenticazione a più fattori. Questi strumenti creano molteplici barriere che rendono più difficile per gli hacker accedere ai dati sensibili.

Noi di Ermes Browser Security, con le nostre soluzioni di sicurezza online , svolgiamo un ruolo cruciale nella prevenzione delle violazioni dei dati. La nostra tecnologia si distingue per l’approccio innovativo e l’utilizzo dell’intelligenza artificiale, che ci consente di identificare e neutralizzare le minacce in tempo reale prima che possano causare danni.

Uno degli aspetti principali della nostra soluzione è la capacità di monitorare costantemente il traffico web e analizzare comportamenti sospetti. Questo monitoraggio proattivo è essenziale per rilevare le minacce web e gli attacchi di phishing, che sono tra le principali cause di violazione dei dati. Inoltre, l’uso dell’intelligenza artificiale ci consente di adattarci e rispondere rapidamente alle nuove minacce, garantendo una protezione aggiornata.

Poniamo inoltre una forte enfasi sulla protezione dell’utente finale. Attraverso formazione e sensibilizzazione aiutiamo le aziende a ridurre il rischio di errori umani, che spesso rappresentano il punto debole della cybersecurity. Educando i dipendenti sulle migliori pratiche di sicurezza e fornendo strumenti intuitivi e facili da usare, contribuiamo a creare un ambiente di lavoro più sicuro.

Inoltre, la nostra soluzione è progettata per essere facilmente integrata con le infrastrutture IT esistenti, consentendo alle aziende di migliorare la propria sicurezza senza interrompere le operazioni quotidiane. Questo approccio olistico alla sicurezza web, che combina tecnologia avanzata, formazione degli utenti e facilità di integrazione, rende Ermes un partner affidabile nella prevenzione delle violazioni dei dati, nella protezione delle aziende e dei loro dati in un mondo digitale in continua evoluzione.

PROTEGGERE LA PROPRIA ORGANIZZAZIONE

In questo articolo abbiamo visto come i costi di una violazione dei dati vanno ben oltre il danno finanziario immediato, incidendo sulla reputazione aziendale, sulla fiducia dei clienti e sulla conformità normativa. In questo contesto diventa fondamentale adottare strategie efficaci per prevenire e mitigare i rischi legati alle violazioni dei dati.

La nostra tecnologia all’avanguardia, che combina l’intelligenza artificiale con un approccio proattivo alla sicurezza web, offre una solida protezione contro un’ampia gamma di minacce informatiche. Attraverso il monitoraggio continuo e l’analisi in tempo reale del traffico web, identifichiamo e neutralizziamo le minacce prima che possano causare danni.

In definitiva, sebbene le violazioni dei dati rimangano una sfida significativa nel mondo digitale di oggi, soluzioni come Ermes Browser Security forniscono alle organizzazioni gli strumenti necessari per proteggere efficacemente i propri dati. Investire in una soluzione avanzata di sicurezza web, insieme alla formazione continua dei dipendenti, è essenziale per costruire un ambiente di lavoro sicuro e resiliente, in grado di affrontare e superare le sfide della moderna sicurezza informatica.

FONTE: https://www.ermes.company/blog/introduction-to-the-rising-costs-of-data-breaches/