Esplora Lightweight SSE, leggi di più su “Tecnologia emergente” di Gartner: fornisci sse con la tecnologia Enterprise Browser per conquistare più business nel midmarket. Muovendosi nel panorama in continua evoluzione della sicurezza informatica digitale, le medie imprese si trovano ad affrontare sfide distinte, spesso aggravate dalla limitatezza delle risorse. Gartner, una delle principali società di ricerca a livello mondiale, ha recentemente evidenziato una tendenza trasformativa nel suo acclamato rapporto: “EMERGING TECH: DELIVER SSE WITH ENTERPRISE BROWSER TECH TO WIN MORE MIDMARKET BUSINESS”. Questo articolo si concentra sugli aspetti essenziali della revisione Gartner, sottolineando il ruolo fondamentale dei browser aziendali come Ermes Browser Security nell’era digitale di oggi.

L’evoluzione della sicurezza informatica

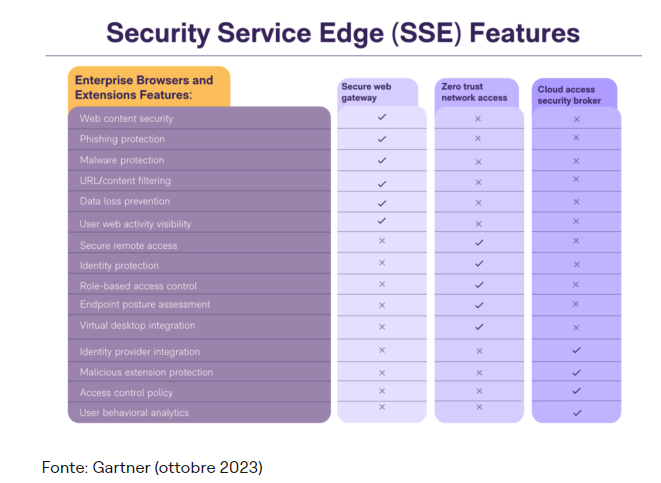

Gartner evidenzia un punto saliente: i fornitori di browser ed estensioni aziendali stanno svelando funzionalità SSE (Security Service Edge) leggere su misura per le medie imprese. La logica? Fornisci una sicurezza solida senza complessità, rispondendo in modo efficace al settore del mercato medio.

Principali approfondimenti di Gartner sulla sicurezza dei browser

- Approccio alla sicurezza unificato : non più vincolate a soluzioni personalizzate come SWG o CASB, le aziende possono ora beneficiare di un approccio alla sicurezza integrato, grazie alle leggere funzioni SSE integrate nel browser aziendale e nelle soluzioni di estensione.

- Momento della sicurezza degli endpoint : fattibilità e protezione ottimale convergono, portando le medie imprese ad adottare sempre più soluzioni di sicurezza degli endpoint.

- Collaborazioni strategiche : la creazione di partnership strategiche tra fornitori di browser aziendali ed entità come gli MSSP implica una visione comune: una più profonda penetrazione del mercato.

La visione del futuro di Gartner

Entro il 2028, Gartner prevede:

- Un notevole aumento, da un mero 5% al 35%, di fornitori SSE che optano per browser ed estensioni aziendali.

- Il 25% delle medie imprese reinventa i propri protocolli di sicurezza, orientandosi verso soluzioni di sicurezza dei browser aziendali ed estese.

Il percorso da seguire per la sicurezza del Browser

Il regno dei browser aziendali, Ermes Browser Security ne è un ottimo esempio, non è stato statico. Questi fornitori inizialmente hanno affrontato le lacune nella sicurezza dei dispositivi, introducendo soluzioni vitali per la prevenzione della perdita di dati e la connettività sicura.

Inoltre, lo sforzo concertato da parte degli sviluppatori di estensioni per rafforzare la protezione dal malware web e il filtraggio dei contenuti rispecchia l’impegno del settore nei confronti della sicurezza degli utenti. Tuttavia, il futuro riguarda la convergenza. Una fusione di funzionalità, con i supplementi delle estensioni del browser in prima linea. La traiettoria suggerisce che i fornitori incorporino agili funzioni SSE, considerando i browser come fondamentali nella fornitura di sicurezza degli endpoint.

Ermes Browser Security: alla guida del gruppo

In questa arena di sicurezza informatica si distingue Ermes Browser Security:

- Integrazione SSE perfetta : Ermes fornisce lo scudo protettivo associato a strumenti complessi, ma senza le complessità che li accompagnano.

- Centralità dell’utente : un’interfaccia semplificata e intuitiva garantisce agli utenti di navigare in Ermes senza sforzo.

- Sicurezza adattiva : riconoscendo l’unicità di ogni utente, Ermes adatta dinamicamente i suoi algoritmi di sicurezza.

Di fronte all’escalation delle violazioni dei dati, soprattutto quelle con motivazioni monetarie, la richiesta di soluzioni di sicurezza agili e potenti è fondamentale. È qui che Ermes Browser Security, con le sue potenti funzionalità SSE leggere, è al centro dell’attenzione, garantendo alle medie imprese di navigare nel terreno digitale in modo sicuro e sicuro.