Cos’è la darknet e perché rappresenta un pericolo per le aziende e per le Pubbliche Amministrazioni? Oggi che l’espressione si è diffusa sui mass e sui social media – dove non di rado viene usata a sproposito – è inevitabile che ci sia molta confusione sul vero significato del termine, e soprattutto sui rischi effettivi che prendono forma in questa dimensione.

Cosa differenzia la rete oscura da Internet

Cominciamo col ricordare che Internet, nel suo complesso, è un insieme di spazi virtuali raggiungibili attraverso specifici indirizzi. Quando questi indirizzi sono indicizzabili sui motori di ricerca e visibili a tutti gli utenti, come avviene per qualsiasi portale di e-commerce o per i siti aziendali, ci troviamo di fronte alla rete open. Nel momento in cui questi spazi non sono più individuabili e visibili per chiunque, parliamo di deep net. Ecco, la darknet è un sottoinsieme del mondo deep, che al concetto della non indicizzazione aggiunge l’anonimità e l’irrintracciabilità degli utenti che hanno accesso a questi ambienti. In altre parole, per operare nella dark net occorre superare una serie di passaggi che anonimizzino completamente la navigazione.

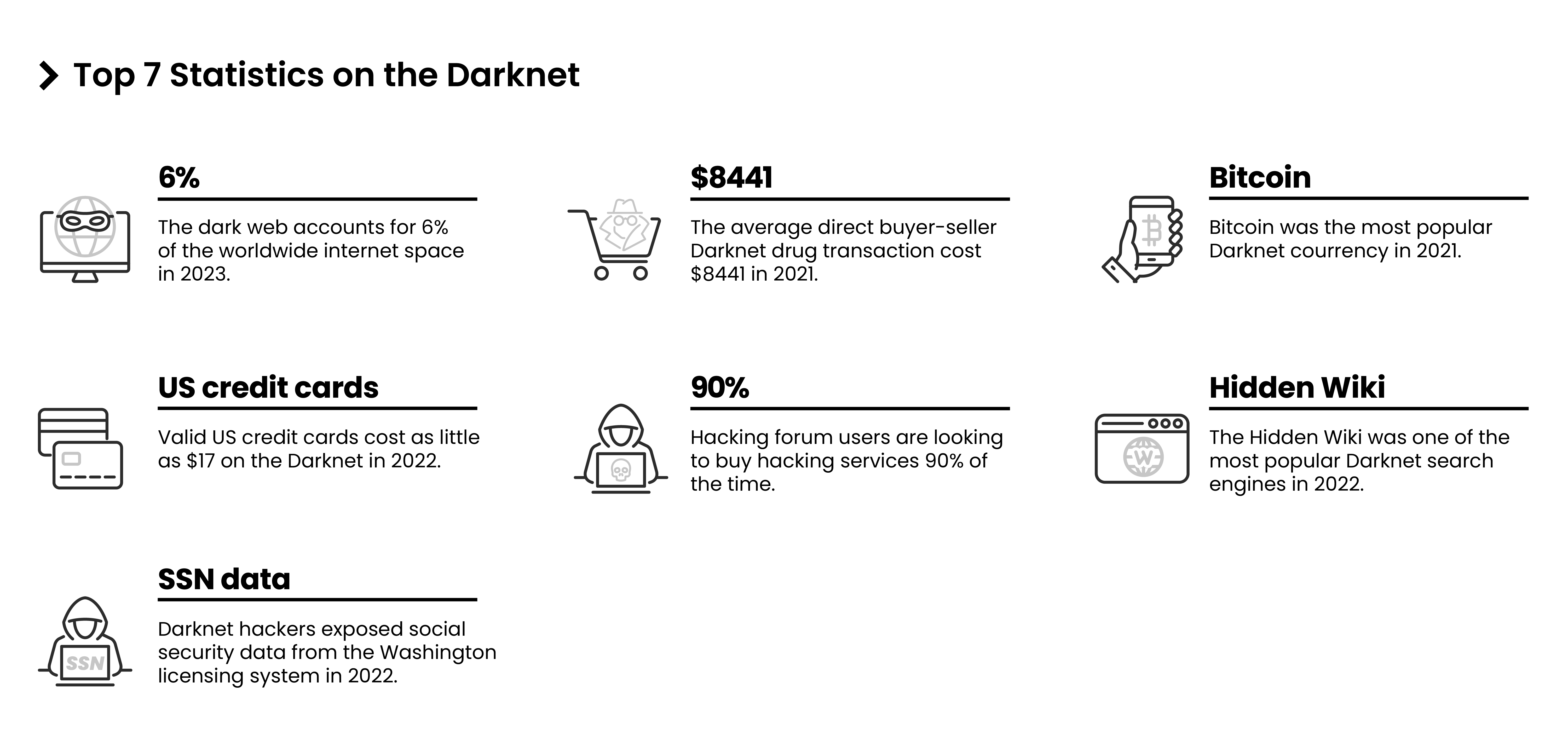

Fonte: vpnAlert

Facile, quindi, immaginare cosa possa succedere in questi luoghi. Proprio come nell’Internet aperta, che conosciamo tutti, ci sono forum, social community e siti di compravendita. La differenza è che i thread, le pagine informative e le inserzioni che si trovano nella dark net ruotano tipicamente attorno alle attività illegali. Contrabbando di armi, di droga, ma anche di strumenti per sferrare cyber attacchi, come soluzioni di ransomware as-a-service, kit preconfigurati per hackerare profili e account, liste di password ricavate da data breach e, più in generale, informazioni utili a perfezionare le iniziative di intrusione, specialmente a danno delle imprese e degli enti governativi.

Si tratta di un mondo molto vasto e in continua crescita che, se non è facilmente accessibile dal punto di vista informatico, lo è senz’altro diventato da quello economico: i tool in vendita, infatti, sono sempre più a portata di qualsiasi tasca. È per questo che stiamo assistendo a un vero e proprio boom di cyber attacchi.

Darknet e i rischi per le imprese

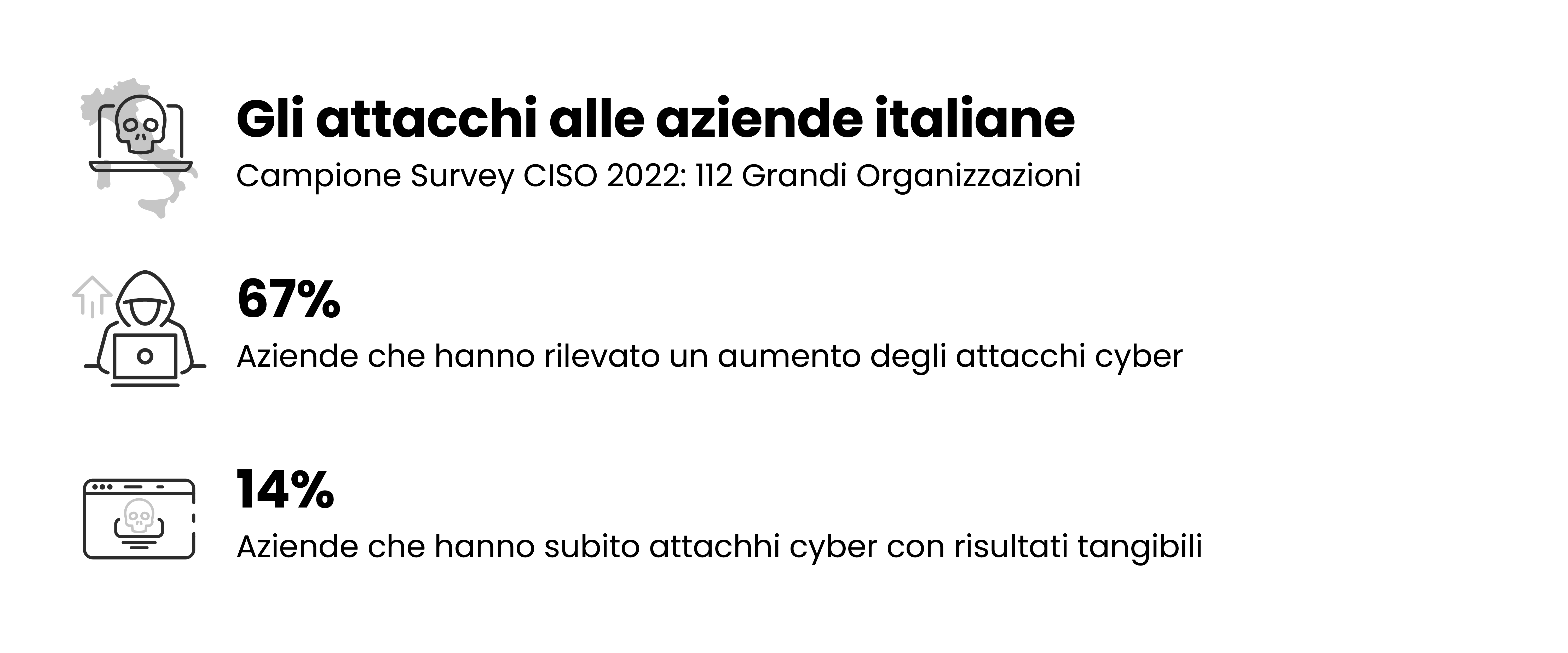

I dati forniti dall’ultimo Rapporto Clusit, che ha definito il 2022 “l’anno peggiore da sempre per la cyber security”, sono chiari: in Italia è andato a segno il 7,6% dei cyber attacchi globali, una percentuale più che raddoppiata rispetto al 3,4% registrato nel 2021. Sono state 188 le iniziative malevoli che hanno raggiunto l’obiettivo, con un incremento del 169% rispetto al 2021. E nell’83% dei casi si è trattato di incidenti a gravità elevata o critica.

C’è però un rovescio della medaglia. Per chi come Cyberoo si occupa di cybersecurity e data protection, la darknet rappresenta una dimensione all’interno della quale si trovano informazioni che, tempestivamente identificate, possono aiutare noi e i nostri clienti a mitigare le minacce. Maggiore è il fermento che registriamo in questi luoghi, maggiori sono le opportunità di individuare elementi interessanti in tal senso. Per questo che continuiamo a monitorarli.

Mi spiego meglio: immaginate di trovarvi in un’azienda virtuosa sul fronte della cybersecurity. In questo contesto, sono stati predisposti servizi di difesa perimetrale adeguati ed è stata anche implementata una piattaforma Managed Detection & Response (MDR), che rappresenta attualmente il non plus ultra quando si cerca una soluzione per abbattere il rischio di intrusioni indesiderate.

Cosa pensereste se vi dicessi che l’esistenza della darknet e le attività che in essa si svolgono rischiano di vanificare tutti i vostri sforzi? Purtroppo è così. Gli attaccanti potrebbero essere finiti in possesso di una vostra password, aziendale o personale, rubata in rete, magari su un sito non adeguatamente protetto, e rivenduta in un marketplace clandestino. Sfruttando tecniche di social engineering non è poi così complicato risalire a chiavi di accesso sensibili, che potrebbero consentire un ingresso nella rete aziendale del tutto legittimo e quindi invisibile per le soluzioni di cybersecurity.

Fonte: Osservatorio Cybersecurity & Data protection, “Cybersecurity: verso un fronte comune”, 2023

Voglio essere estremamente sincera: a infrazione avvenuta, quando l’accesso risulta legittimo, anche i sistemi MDR più evoluti, come il nostro Cypeer, riuscirebbero a riconoscere che c’è qualcosa di strano solo in uno step successivo, quando la key chain di un’iniziativa malevola ha già superato l’identificazione di un punto di accesso al perimetro dell’azienda. .

Ecco perché ricorrere alla Threat Intelligence e sondare la darknet per conoscere in anticipo eventuali minacce può fare un’ulteriore differenza quando si vuole ridurre ai minimi termini il rischio di visite indesiderate e mitigare la minaccia in early stage.

Scegliere un servizio di Threat Intelligence: il fattore umano (e soprattutto linguistico)

Di strumenti e servizi di Threat intelligence ormai ce ne sono parecchi sul mercato. Evidenziare, però, dei criteri per scegliere la soluzione più adatta alle proprie esigenze, facendo dei confronti tra un prodotto e l’altro, è ancora più complicato che provare a descrivere gli elementi differenzianti delle suite di cybersecurity tradizionali. Quando entra in gioco la Threat intelligence, infatti, si parla di servizi che sono quasi delle black box, soluzioni la cui efficacia è difficile da misurare in termini prestazionali, e che paradossalmente dimostrano di funzionare bene nel momento in cui il CIO può pensare “no news, good news”.

Un fattore critico differenziante, però, a mio avviso, esiste e non ha a che fare con la base tecnologica adottata o con l’approccio investigativo scelto per esplorare la darknet. Parlo del fattore linguistico. Se partiamo infatti dal presupposto che circa otto cyber attacchi su dieci indirizzati alle aziende arrivano dalla Russia (e data la situazione internazionale, la faccenda non può che peggiorare), è evidente che l’ottima conoscenza del cirillico e delle lingue slave costituisce una condicio sine qua non per infiltrarsi negli ambienti giusti e individuare le informazioni rilevanti.

Gli operatori di Cyberoo che si occupano di Threat intelligence lavorano in laboratori che hanno sede nell’Europa dell’Est, e questo è un elemento di indubbio vantaggio: laddove non si parla e non si comprende il russo, banalmente la ricerca si fa molto più difficile.

A questo voglio aggiungere un altro elemento umano, quello delle competenze e della numerosità delle risorse. Per definizione, la darknet si connota per essere un luogo in cui è estremamente complesso riuscire a introdursi e muoversi. Molte indagini vengono svolte con l’ausilio di strumenti automatici, è vero, ma è imprescindibile una grossa componente di attività manuale per farsi riconoscere dai sistemi come utente umano. Anche in questo caso, a mio parere, i partner, che dispongono delle persone, oltre che delle skill, necessarie ad affrontare questa sfida, sono quelli che riusciranno a offrire alle imprese la protezione più efficace.

FONTE: https://blog.cyberoo.com/darknet-i-pericoli-della-rete-oscura-per-le-aziende