L’Ucraina è attualmente nel mezzo di una vera guerra informatica. Dopo diversi round di attacchi DDoS a siti Web e banche del governo, gli organi del governo ucraino (nel suo insieme) sono ora sulla linea del fuoco di attacchi dannosi. E dopo gli attacchi DDoS, questi attacchi informatici includono un malware devastante: HermeticWiper. Il team di Stormshield Customer Security Lab fornisce un aggiornamento su una vulnerabilità critica in una complicata situazione geopolitica.

Contesto dell’attacco

Il 23 febbraio, i team di ricerca di Eset hanno annunciato di aver scoperto un nuovo malware per la cancellazione dei dati in un post su Twitter . Soprannominato HermeticWiper (una variante di KillDisk.NCV, ora ribattezzato Win32/HermeticWiper.a), sarebbe attualmente utilizzato contro vari organi del governo ucraino, come il Ministero degli Affari Esteri, gli uffici dei ministri e il Parlamento (la Rada). La questione dell’attribuzione ufficiale dell’attacco è ancora in discussione, anche se l’attuale situazione geopolitica e la presenza di un gruppo APT legato al Paese sembrano far pensare alla Russia.

Questo malware, distribuito visibilmente da GPO e mirando quindi a compromettere il sistema informatico della vittima, dirotta un driver di partizionamento del disco legittimo per corrompere le partizioni di sistema, provocando la perdita di dati su una macchina (server o workstation). L’obiettivo dell’attacco è chiaro e unico: la distruzione dei dati.

Dettagli tecnici dell’attacco

Ad oggi sono note due varianti di questo malware:

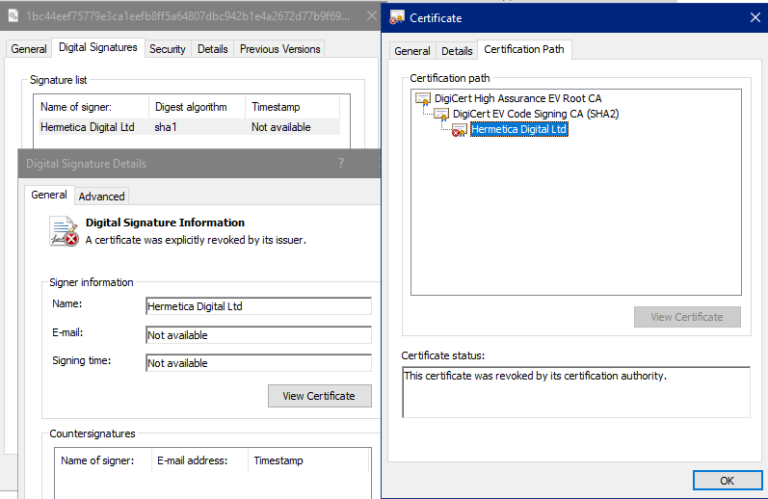

- 1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

- 0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

Un’analisi approfondita del malware ci mostra che questo wiper è firmato dalla società “Hermetica Digital Ltd” tramite l’autorità di root Digicert. Il certificato è stato revocato nel pomeriggio del 24 febbraio 2022.

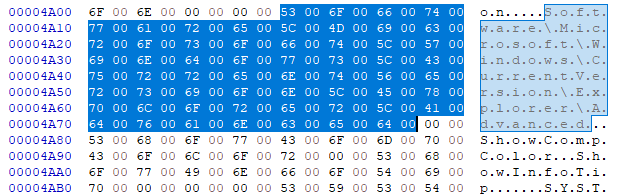

Il malware non è stato rielaborato dopo la compilazione per renderlo difficile da analizzare. In questo senso, non è compattato (impacchettato) e le stringhe appaiono in chiaro.

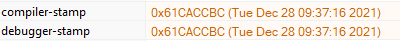

Un altro elemento interessante di questa analisi è che una vecchia versione è stata compilata (secondo i metadati del programma) il 28 dicembre 2021. Segno che l’azione è premeditata da molto tempo:

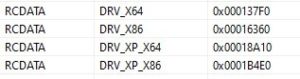

In termini di funzionamento, quando il malware inizia la sua esecuzione, attinge dalla sua sezione delle risorse incorporate per estrarre uno dei seguenti quattro driver:

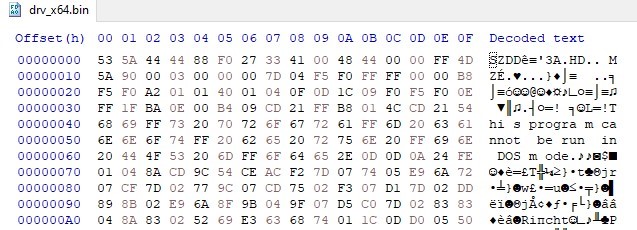

Questi driver corrispondono ai sistemi Windows 7/8/10/11 e XP e sono disponibili sia a 32 bit che a 64 bit. Si può vedere dalla firma SZDD che vengono compressi utilizzando l’algoritmo LZSS (un vecchio formato di compressione storicamente utilizzato da Microsoft a partire da Windows 3.x, da utility come COMPRESS.EXE). Questo spiega la dipendenza del malware da LZ32.DLL.

L’estrazione dei file è quindi semplice:

| Autista | SHA-256 |

| XP 32 bit | 2C7732DA3DCFC82F60F063F2EC9FA09F9D38D5CFBE80C850DED44DE43BDB666D |

| XP 64 bit | 23EF301DDBA39BB00F0819D2061C9C14D17DC30F780A945920A51BC3BA0198A4 |

| Vista+ 32 bit | 8C614CF476F871274AA06153224E8F7354BF5E23E6853358591BF35A381FB75B |

| Vista+ 64 bit | 96B77284744F8761C4F2558388E0AEE2140618B484FF53FA8B222B340D2A9C84 |

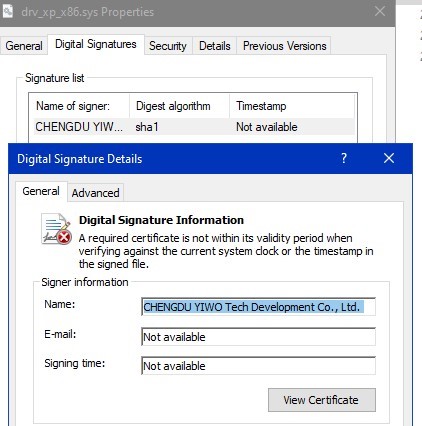

Questi driver sono quelli che si trovano nel software di gestione delle partizioni ” EaseUS Partitionning ” almeno nella versione 9.2.1. Sono firmati e legittimi ma il certificato è scaduto e il timestamp non è conforme:

Viene selezionato il driver corretto da caricare in modo che corrisponda al sistema operativo della macchina host. Quindi, il malware apre un canale di comunicazione con il driver \\.\EPMNTDRV\ e la scrittura del disco avviene in questo modo. Questo driver è l’ideale, sia per aggirare le soluzioni di sicurezza del territorio dell’utente, sia per sovrascrivere le aree del disco corrispondenti ai volumi montati e utilizzati da Windows.

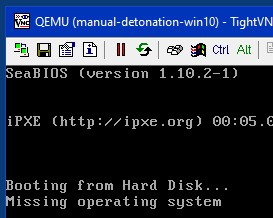

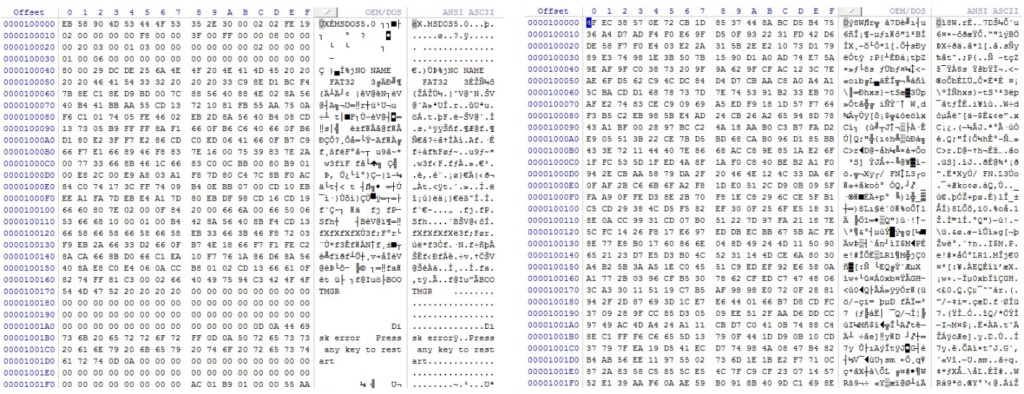

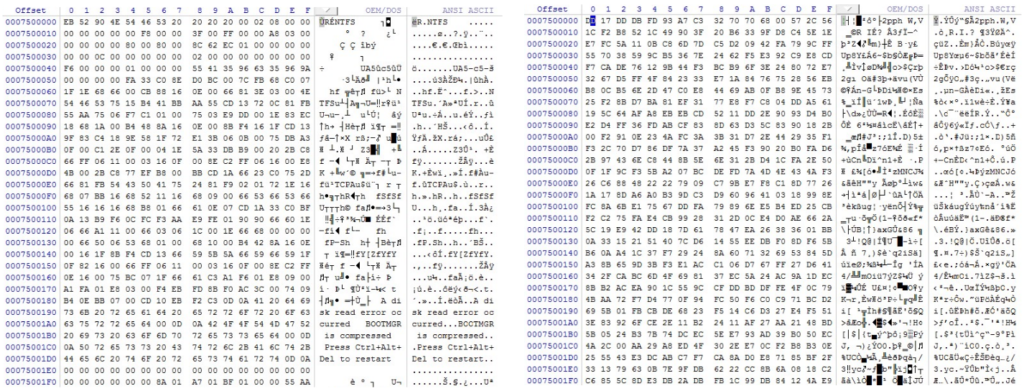

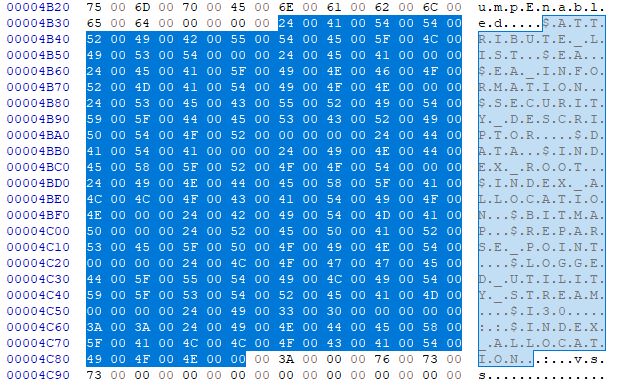

Durante l’analisi del malware, è stato riscontrato che il malware non altera l’MBR (mantiene quindi la tabella delle partizioni). D’altra parte, altera i primi settori delle partizioni FAT/FAT32/NTFS di ciascun disco. La conseguenza è che il sistema non si avvia più a causa della corruzione della partizione.

Qui, il messaggio visualizzato proviene dalla gestione degli errori dell’MBR che è rimasto intatto:

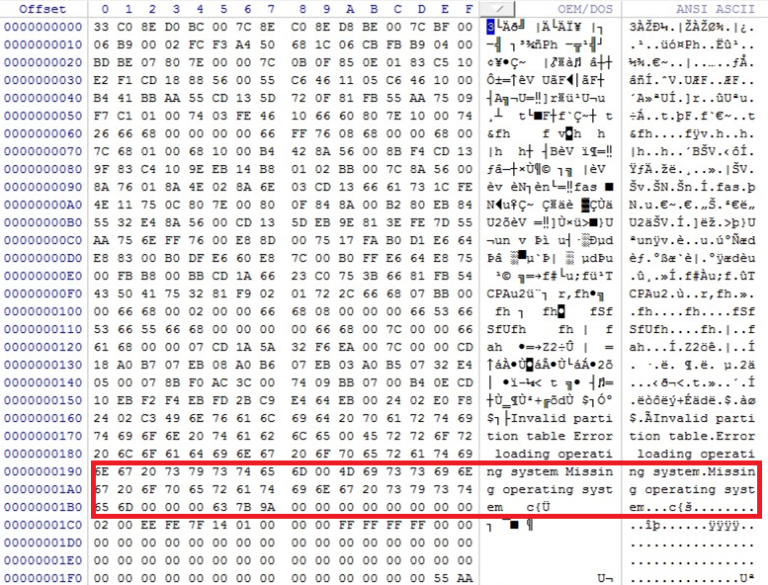

Dall’esame dei primi settori delle partizioni emerge la corruzione:

Durante l’analisi, abbiamo riscontrato che i primi due settori sono stati sovrascritti per le partizioni FAT32, mentre molti altri settori sono stati sovrascritti per le partizioni NTFS. Specificità NTFS: il malware prende di mira file particolari in modo che il recupero dei dati diventi molto difficile.

Sistemi mirati

Questo malware attacca i sistemi Windows XP, Vista, Seven, 10 e 11, sia a 32 bit che a 64 bit, indipendentemente dalla lingua del sistema.

Altre informazioni

Firme numeriche

Sia per il malware che per i driver, l’algoritmo di fingerprinting utilizzato è SHA-1. Ricordiamo che questo algoritmo a 160 bit è obsoleto da diversi anni. Tuttavia, a causa della compatibilità con il software precedente, in alcuni casi è ancora tollerato.

Diritti di amministratore

Questo malware richiede assolutamente i diritti di amministratore per eliminare il driver e caricarlo. Questo non è un problema poiché nel vettore di attacco osservato, la distribuzione del malware è stata eseguita tramite GPO (quindi con diritti sufficientemente elevati).

Tempi di esecuzione

Il malware esegue le sue azioni dannose molto presto dopo l’avvio. Pertanto, non appena la sua attività della CPU scende allo 0%, il sistema è già danneggiato. La normale vita di Windows porterà inevitabilmente a un problema nei prossimi secondi o minuti. Si noti che il malware non termina dopo aver danneggiato un sistema, il suo processo rimane attivo ma non fa nulla. Forse sta aspettando che i dischi rimovibili collegati li corrompano a loro volta.

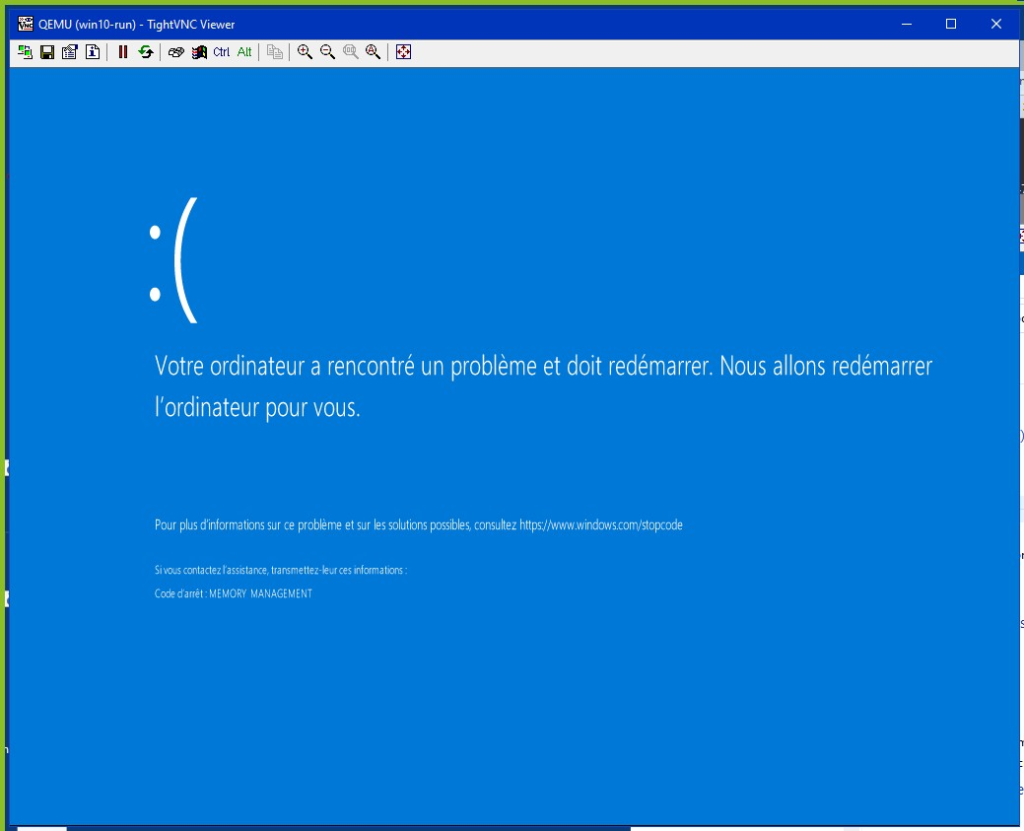

Riavviare

Il malware non richiede un riavvio immediato della macchina dopo il danneggiamento della partizione. D’altra parte, il sistema operativo potrebbe andare nel panico dopo la corruzione in tempo reale del file system che lo rende attivo. Ci sono molte ragioni immediate per il panico, ma quello che è certo è che quando il kernel di Windows va in panico, il risultato è un BSOD con un potenziale riavvio forzato a seconda delle impostazioni.

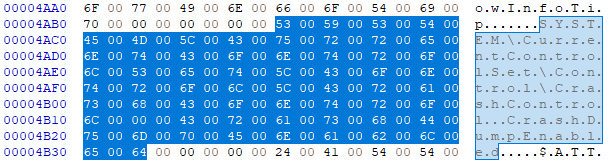

Disabilitazione dei dump di arresto anomalo

Il malware riconfigura il sistema per non generare un crashdump dopo BSOD. Lo fa scrivendo il valore 0 in questa posizione del registro:

subacquei

- Il servizio VSS viene cercato e arrestato dal malware.

- Alcune impostazioni di visualizzazione dei file in Esplora file vengono modificate: ShowCompColor (utilizzato per identificare i file compressi tramite il colore blu) e ShowInfoTip (utilizzato per visualizzare i bolle di informazioni)

Mezzi di protezione forniti da Stormshield

Protezione della rete di Stormshield

Breach Fighter, una soluzione sandbox SaaS che integra SNS, rileva tutti i malware Hermetic Wiper.

Quando un file passa attraverso lo stream, SNS eseguirà un hash del file e ne verificherà la sicurezza con Breach Fighter (in caso di un file sconosciuto, verrà inviato al nostro ambiente di detonazione cloud). Di conseguenza, verrà bloccato immediatamente.

Affinché questo rilevamento sia efficace, è necessario:

- avere la licenza Premium Security Pack e l’opzione Breach Fighter;

- attivare il sandboxing su tutti i flussi di trasporto di file (SMTP, HTTP, FTP).

Sicurezza dell’endpoint di Stormshield

SES v7.2

Il malware gomma richiede ” SeLoadDriverPrivilege ” per avviare il driver EaseUS utilizzato in modo dannoso. Questo comportamento viene rilevato e bloccato dalla soluzione SES (v7.2) con l’elevazione della protezione dei privilegi impostata su ” Alto ” o ” Superiore “. Senza questo driver, il malware non è più in grado di cancellare i dati sul computer.

Evoluzione SES

Un set di regole specifico è stato messo a disposizione degli utenti gratuitamente per contrastare questo malware.

Nello specifico vengono bloccati i processi la cui firma fa riferimento al certificato sottratto a “ Hermetica Digital LTD ”. E anche se una variante utilizza un altro certificato (o nessun certificato), la creazione di file ” driver ” è controllata e autorizzata solo ai programmi Microsoft.

Si noti che questa configurazione limita rigorosamente il deposito di driver per programmi non Microsoft, il che può portare a molti falsi positivi se l’amministratore non presta attenzione. Questa regola è disabilitata nel set di regole fornito. Ecco il log della regola di blocco:

FONTE: https://www.stormshield.com/news/security-alert-malware-hermeticwiper-stormshields-product-response/