Il Korea Atomic Energy Research Institute (KAERI) è l’istituto di ricerca nel settore delle tecnologie nucleari del governo sudcoreano. È responsabile di tutti gli aspetti legati all’energia nucleare, dai reattori agli impianti e alla sicurezza su scala nazionale. Questo lo rende un obiettivo ideale per le attività di spionaggio e gli attacchi informatici del principale Stato avversario: la Corea del Nord.

Alcune settimane fa, KAERI ha reso noto un incidente che conferma questo timore: un gruppo di criminali informatici è riuscito a infiltrarsi nella sua rete interna. A quanto pare, il vettore di accesso, anche in questo caso, è stata una vulnerabilità presente nella rete VPN dell’organizzazione. Con l’aumento dello smart-working durante la pandemia, questo vettore è sempre più sfruttato dai criminali informatici, come dimostra l’attacco ransomware che ha colpito CAPCOM. L’opposizione al governo sudcoreano sostiene che i criminali informatici sarebbero riusciti a sferrare l’attacco entrando in possesso dell’indirizzo e-mail e delle credenziali usate da un ex consulente del Presidente Moon-Jae In.

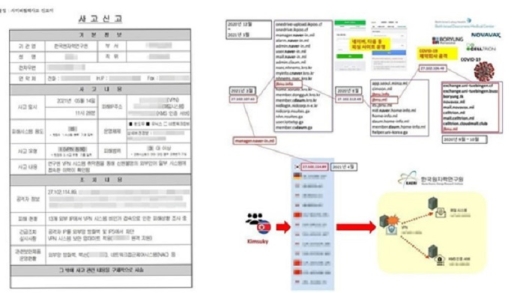

Schemi dell’incidente che ha colpito KAERI

L’istituto sudcoreano ritiene che gli autori dell’attacco si sarebbero infiltrati nel sistema da diversi punti. Le analisi forensi mostrano infatti che 13 indirizzi IP hanno acquisito l’accesso alla rete aziendale. Soprattutto, si sapeva che uno di questi indirizzi IP era stato utilizzato dal gruppo Kimsuky.

APT contro intelligence e infrastrutture critiche

Kimsuky, noto anche come Velvet Cholima e Black Banshee, è un’Advanced Persistent Threat (APT) che ha chiari legami con il regime nordcoreano. In genere si concentra sugli enti governativi e sui think-thank, ma non disdegna le infrastrutture d’importanza critica come i servizi pubblici e le basi militari. Come è risaputo, ha colpito altri obiettivi oltre alla Corea del Sud, come l’Agenzia internazionale per l’energia atomica (IAEA) e ambasciatori di Paesi esteri.

La Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti ha pubblicato un report l’anno scorso che mette in guardia contro le tattiche più comuni del gruppo Kimsuky. Tra queste è incluso lo spear phishing, così come l’utilizzo di script dannosi in grado di acquisire le credenziali degli utenti.

Aggiornamenti e dispositivi firewall avanzati

Le tecniche che abbiamo descritto comportano necessariamente un livello elevato di risorse e strumenti sofisticati da parte di Kimsuky. Questo fa capire quanto siano pericolosi questi attacchi per le organizzazioni che gestiscono informazioni sensibili o per le strutture che sono nel mirino del regime di Pyongyang. Uscendo dai confini della Corea del Nord, il caso Kimsuky mette in luce i rischi posti dalle APT per le organizzazioni, soprattutto dopo l’attacco subito da KAERI, e il pericolo costituito dalle VPN utilizzate per lo smart working.

In questo contesto, gli MSP devono innanzitutto assicurarsi che il software VPN disponga degli aggiornamenti più recenti per ridurre al minimo il rischio che i criminali informatici ne sfruttino le vulnerabilità. Oltre a questa best practice, devono predisporre risorse per garantire la sicurezza informatica dello smart working nella propria organizzazione. A questo proposito, soluzioni come i firewall WatchGuard ospitati nel cloud offrono una sicurezza di rete avanzata che consente di bilanciare il traffico della VPN.

WatchGuard FireboxV assicura una protezione completa e fornisce gli stessi servizi di sicurezza e di rete disponibili nei firewall fisici WatchGuard, come l’ispezione HTTPS e il supporto per i dispositivi mobili. Inoltre, è compatibile con la maggior parte dei server conformi agli standard del settore e grazie alla console intuitiva di WatchGuard System Manager può essere gestito da qualsiasi posizione, per una piena visibilità della rete. Con queste soluzioni, le reti aziendali e VPN di organizzazioni come KAERI potranno contare su funzionalità di sicurezza più complete per contrastare le minacce informatiche.

FONTE: https://www.watchguard.com/it/wgrd-news/blog/una-vulnerabilita-della-vpn-ha-esposto-un-attacco-informatico-listituto-di-ricerca